Verwenden Nutzer zur Authentifizierung bei Azure oder Office 365 lediglich ein Passwort, dann stellt das in der Public-Cloud einen gefährlichen Angriffsvektor dar. Microsoft sieht daher für Azure AD eine sichere Anmeldung über mehrere Verfahren vor. Die simple und kostenlose MFA beschränkt sich auf die Authenticator App.

Cyberkriminelle schaffen es immer wieder, an die Anmeldeinformationen von Windows-Administratoren oder Unix-Root-Accounts zu gelangen, um sich dann seitlich (Lateral Movement) über Systeme und Geräte hinweg zu bewegen. Wenn Sie hingegen ein zweites Authentifizierungsverfahren erzwingen, erhöht das die Sicherheit erheblich, weil ein Angreifer dieses nicht duplizieren kann.

Bei MFA müssen Sie zwei der folgenden Authentifizierungsverfahren zwingend verwenden:

- Eine Ihnen bekannte Information (meist Passwort).

- Ein in Ihrem Besitz befindliches Objekt, wie beispielsweise ein vertrauenswürdiges Gerät, das nicht ohne weiteres kopiert werden kann (Smartphone oder Hardwareschlüssel).

- Ein biometrisches Merkmal (Fingerabdruck- oder Gesichtsscan).

MFA für jeden User vorgegeben

In den Voreinstellungen von Azure AD ist bei den so genannten Sicherheitsstandards für jeden Cloud-Benutzer MFA obligatorisch. Sie können diese Sicherheitseinstellungen überprüfen, wenn Sie im Hauptmenü von Azure AD auf Eigenschaften klicken. Dort folgen Sie dem etwas unscheinbaren Link Sicherheitsstands verwalten. Hier können Sie sehen, dass der Schalter Sicherheitsstandards aktiveren standardmäßig auf Ja steht.

Diese umfasst auch MFA für Cloud-Benutzer, weshalb die Funktion auch in der Lizenz Azure AD Free enthalten ist. Die kostenlosen Sicherheitsstandards unterstützen jedoch MFA nur unter Verwendung der Microsoft Authenticator-App mit Benachrichtigungen.

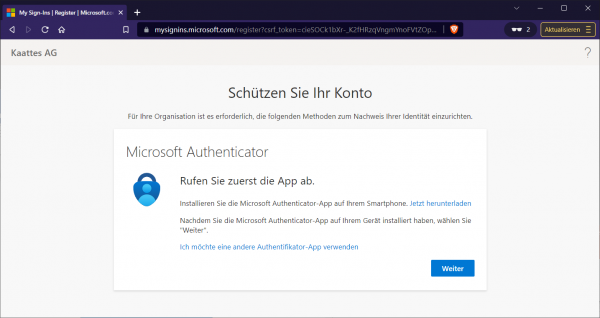

Jeder neue Benutzer im Azure AD muss mithin MFA verwenden. Dazu gehört, dass er nach der Account-Erstellung seine bevorzugten Sicherheitsmethoden implementieren muss. Er hat dafür lediglich 14 Tage Zeit. Klickt der Benutzer in diesem Dialog hingegen auf Weiter, dann muss er mit Hilfe der App Microsoft Authenticator einen zweiten Faktor konfigurieren.

Diese App findet sich in Google Play bzw. im Apple App Store. Ist sie installiert, fügen Sie in der App ein neues Konto hinzu und scannen dann den QR-Code der Ihnen angezeigt wird, wenn Sie im Anmeldedialog von Azure AD nochmals auf Weiter klicken.

Weitergehende MFA-Einstellungen

Wenn Sie im Azure-Portal unter Azure Active Directoy zum Abschnitt Sicherheit => MFA navigieren, dann finden Sie dort alle MFA-relevanten Einstellungen.

Hier können Sie zum Beispiel unter Benachrichtigungen die Mail-Adresse eines ausgewählten Empfängers hinterlegen oder im Abschnitt Benutzer blockieren/entsperren gesperrte Benutzer sehen. Solche User erhalten keine MFA-Anforderungen und ihre Anmeldeversuche werden automatisch abgelehnt.

Die Sperre verbleibt für 90 Tage, wenn Sie den Benutzer nicht manuell freischalten. Bei Betrugswarnung können Sie Benutzern ermöglichen, vermutete Betrugsversuche selbst zu melden, wenn diese eine nicht von ihnen veranlasste Anforderung zur Überprüfung erhalten.

Unter Kontosperrung können Sie Konten im MFA-Dienst temporär sperren, wenn zu viele aufeinanderfolgende Authentifizierungsversuche abgelehnt wurden. Allerdings kommt das Verfahren nur bei Nutzern zum Tragen, die sich mit einer PIN anmelden.

MFA pro Benutzer konfigurieren

Klicken Sie dagegen jedoch unter Multi-Factor Authentication => Erste Schritte auf den Link Zusätzliche cloudbasierte MFA-Einstellungen, dann leitet Sie Microsoft zu den Einstellungen für das Aktivieren von MFA pro Benutzer weiter. Hier müssen Sie sich zunächst authentifizieren und werden dann zu den MFA-Einstellungen umgeleitet. Wie Sie schon an windowsazure in der URL erkennen, handelt es sich hierbei um ein ziemlich angestaubtes Portal aus dem Office-365-Kontext.

Die Einstellungen hier sind weitgehend selbsterklärend. Die verfügbaren Methoden sind Textnachricht an Telefon, Benachrichtigung über mobile App und Prüfcode aus mobiler App oder Hardwaretoken. Außerdem können Sie hier vertrauenswürdige IPs festlegen und Benutzern das Speichern der MFA auf vertrauenswürdigen Geräten ermöglichen.