Die Multi-Faktor-Authentifizierung (MFA) ist ein zentraler Bestandteil moderner IT-Sicherheit. Microsoft Entra ID bietet eine Vielzahl von Authentifizierungsmethoden, die sich sowohl global als auch benutzerspezifisch konfigurieren lassen. Doch was passiert, wenn ein Benutzer nur die Smartcard-Methode angeboten bekommt? Und wie kann man das ändern?

Ich habe kürzlich an dieser Stelle bereits den Unterschied zwischen den „neuen“ vereinheitlichten Authentifizierungsmethoden (die übrigens auch für Self-Service-Password-Reset gelten) und den Legacy-Methoden erläutert und wie Sie ggf. die Migration von den alten auf die neuen Methoden im Entra-Portal „orchestrieren“ und damit der Plattform gegenüber signalisieren, inwieweit ihre Migration fortgeschritten war/ist. Nun ist die Deadline für den 30.09.2025 verstrichen, da Microsoft die Legacy-MFA- und SSPR-Richtlinien zum 30. September 2025 endgültig deaktiviert hat. Ihre Benutzer sollten sich also in Ihrem Profil (oder unter https://aka.ms/mfasetup) allesamt für eine der neuen Authentifizierungsmethoden registriert haben.

Haben Sie das nicht, greift die „vom System bevorzugte Methode“, die (wenn nicht von Ihnen konfiguriert) von Microsoft gesteuert wird. Haben Ihre Benutzer also keinen anderen (neuen) Methoden konfiguriert, kommt es ab dem 30.09 mitunter zu dem Phänomen, dass Benutzern lediglich Zertifikat, bzw. Smartcard – die von Microsoft als am sichersten einzustufenden MFA-Methoden, welche der Benutzer nicht zwingend selbst registrieren muss – angeboten bekommt. Eine solche Situation können Sie dann z. B. mit einem Temporären Zugriffspass (TAP) lösen, welcher dem Benutzer ggf. einmalig Zugang zu https://aka.ms/mfasetup gewährt, um dann weitere Methoden registrieren zu können.

In diesem Zusammenhang halte ich es für sinnvoll, noch Mal den Zusammenhang zwischen den Authentifizierungsmethoden im globalen Kontext, bzw. User-Kontext sowie dem Begriff der „vom System bevorzugten“ MFA-Methode zu klären.

Globale Einstellungen

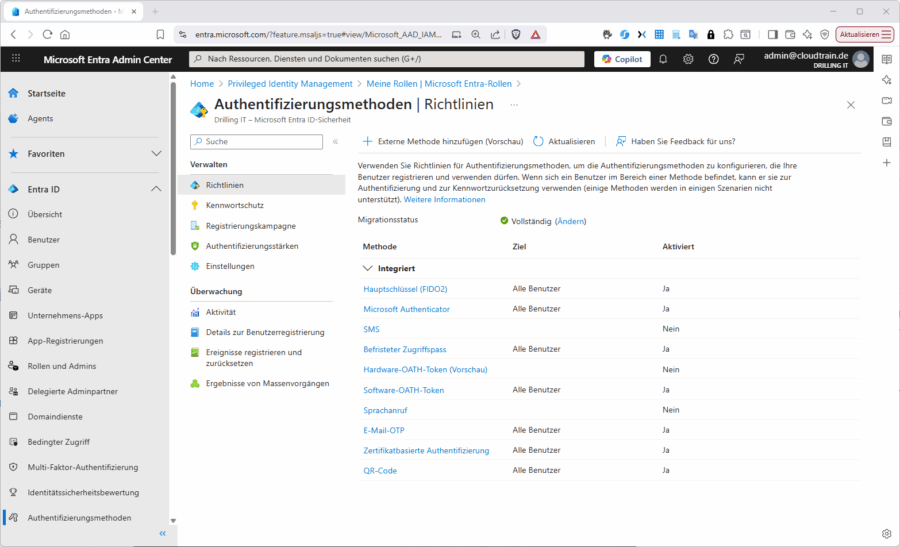

Die „global“ konfigurierbaren MFA-Methoden finden Sie im Im Microsoft Entra Admin Center unter „Entra ID > Authentifizierungsmethoden > Richtlinien“. Hier legen Administratoren global fest, welche Methoden grundsätzlich im Tenant verfügbar sind. Beispiele sind:

- Microsoft Authenticator (Push, Passwortlos)

- FIDO2-Sicherheitsschlüssel

- Zertifikatbasierte Authentifizierung (CBA)

- Temporärer Zugriffspass (TAP)

- SMS / Telefonanruf

Diese Einstellungen gelten tenantweit, können aber granular auf Gruppen angewendet werden.

Benutzerkontext

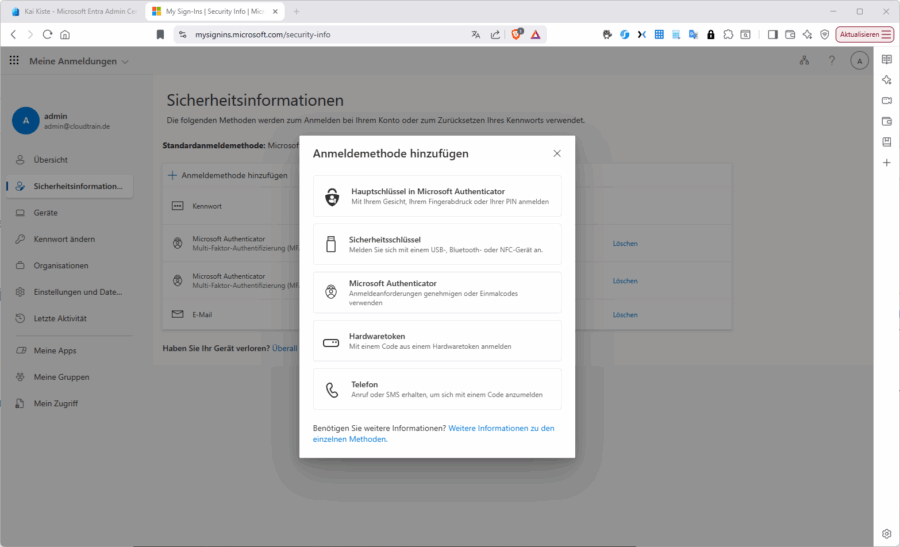

Die Benutzer registrieren Ihren Methoden selbst im Profil ihres Organisationskontos (myaccaount.microsoft.com). Der direkte Link dazu lautet https://mysignins.microsoft.com/security-info.

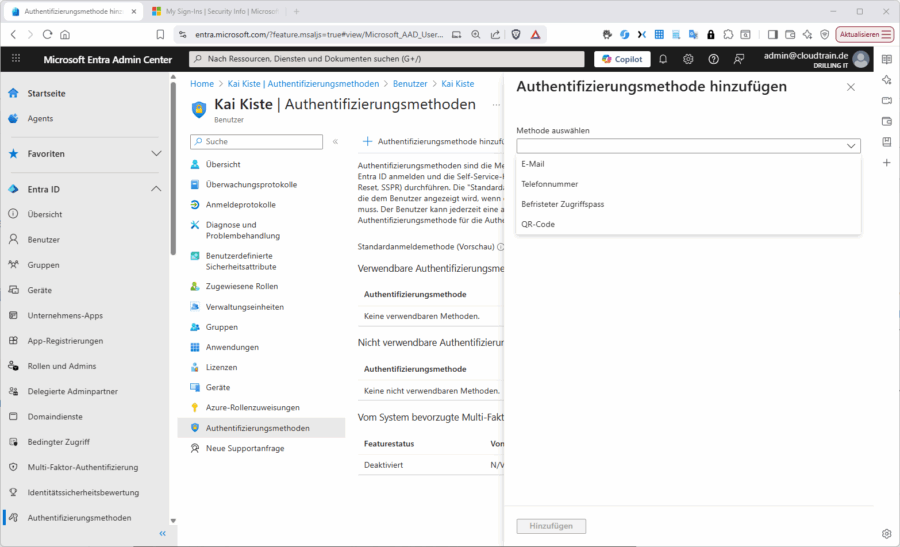

Darüber hinaus „sehen“ Administratoren die vom jeweiligen Benutzer registrierten Methoden im User-Kontext des Entra-Admin-Center unter „Authentifizierungsmethoden“. Darüber hinaus können Sie als Admins hier stellvertretend für den Benutzer mit „+ Authentifizierungsmethode hinzufügen“ für den „Notfall“ solche Methoden hinzufügen, für die kein persönliches Merkmal des Nutzers erforderlich ist. Das sind dann „E-Mail“, „Telefonnummer“, „Befristeter Zugriffspass“ oder „QR-Code“.

- TAP aktivieren im Admin Center unter

„Entra ID > Authentifizierungsmethoden > Temporärer Zugriffspass“ - TAP für den Benutzer erstellen:

- Gültigkeitsdauer festlegen

- Einmalige oder mehrfache Verwendung

- Benutzer meldet sich mit TAP an und registriert z. B. die Authenticator App.

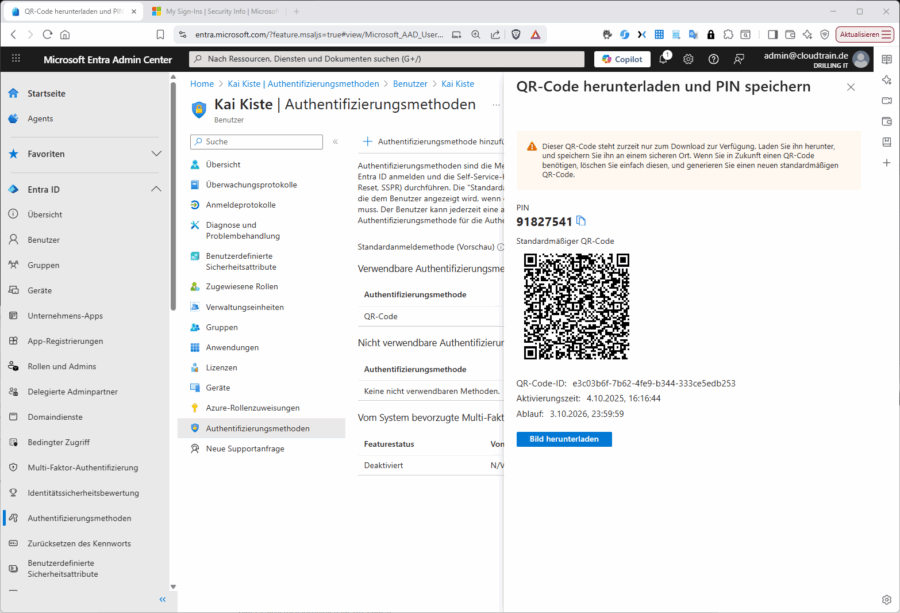

Alternativ kann seit einiger Zeit auch QA-Code als temporärer Zugriffspass verwendet werden, damit sich ein Benutzer ohne Passwort und ohne vorher registrierte MFA-Methode anmelden kann. Dieser dient aber nicht nur der MFA-Registrierung , wenn keine Methode vorhanden ist, sondern lässt sich auch für die Erstanmeldung neuer Benutzer, sowie zur Gerätebereitstellung (z. B. Shared Devices) oder generell für die passwortlose Anmeldung nutzen. Der Workflow ist wie folgt:

- Admin erstellt Zugriffspass im Entra Admin Center.

- Wählt die Option „QR-Code“.

- Der QR-Code wird generiert und kann dem Benutzer z. B. als PDF oder Ausdruck bereitgestellt werden.

- Benutzer scannt den QR-Code auf einem kompatiblen Gerät (z. B. Windows Hello, Entra ID Anmeldung).

- Benutzer wird angemeldet und kann eigene Authentifizierungsmethoden registrieren.

Was ist die „vom System bevorzugte Methode“?

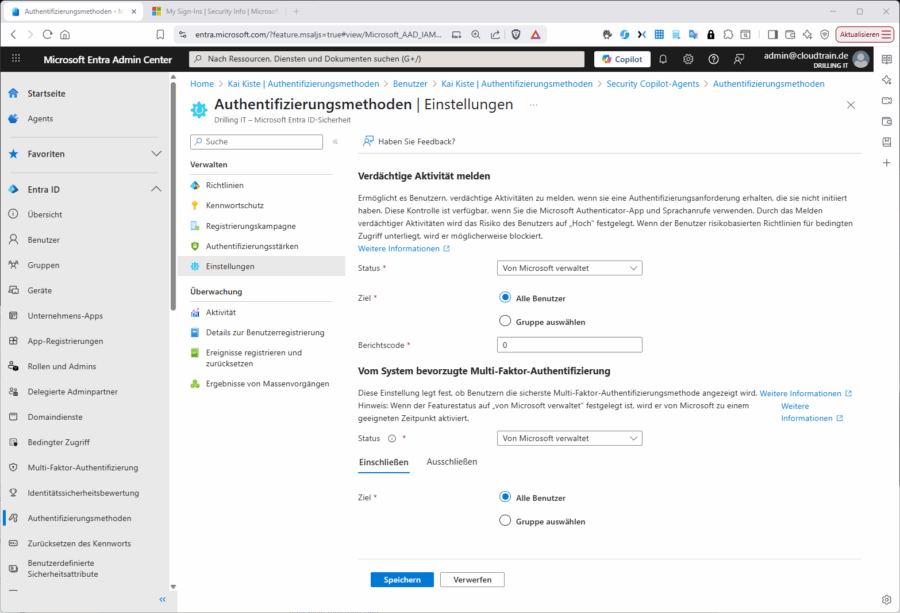

Microsoft verwendet bei aktivierten Sicherheitsstandards oder Registrierungskampagnen eine bevorzugte Methode, z. B. die Microsoft Authenticator App. Diese wird dem Benutzer bei der Anmeldung vorgeschlagen, wenn mehrere Methoden verfügbar sind. Konfigurieren können Sie die bevorzugte Methoden unter den globalen Authentifizierungsmethoden im Abschnitt „Einstellungen“. Hier haben Sie die Wahl zwischen „Von Microsoft verwaltet“, „Aktiviert“ und Deaktiviert“.

Die globale Richtlinie für Authentifizierungsmethoden im Entra Admin Center legt fest, welche Methoden grundsätzlich erlaubt sind – z. B. Microsoft Authenticator, FIDO2, SMS, Zertifikate etc. Diese Richtlinie gilt für alle oder bestimmte Gruppen. Die „vom System bevorzugte MFA-Methode“ ist eine zusätzliche Funktion, die automatisch die sicherste registrierte Methode eines Benutzers auswählt. Wenn aktiviert, wird diese Methode bei der Anmeldung bevorzugt verwendet – z. B. FIDO2 statt SMS.

Zusammenspiel

Globale Richtlinien bestimmen grundsätzlich, welche Methoden verfügbar und erlaubt sind – z. B. Microsoft Authenticator, FIDO2, Zertifikate, SMS usw.. Sie ist die erste Instanz, die entscheidet, was überhaupt angeboten werden kann. Im Benutzerkontext (Benutzer > Authentifizierungsmethoden) können Sie als Admin sehen, welche Methoden ein Benutzer tatsächlich registriert hat. Nur diese Methoden können aktiv verwendet werden – unabhängig davon, was global erlaubt ist. Sie können Sie die globale Richtlinie wie einen „Methoden-Katalog“ vorstellen. Der Benutzerkontext ist die „individuelle Auswahl“ daraus. Nur registrierte Methoden aus dem erlaubten Katalog werden dem Benutzer angeboten.

Fazit

- Die globale Richtlinie definiert, was erlaubt ist.

- Die systembevorzugte Methode entscheidet, was verwendet wird – sofern aktiviert.

- Benutzer müssen Methoden registrieren, sonst sind sie nicht nutzbar.

- Admins können die Standardmethode pro Benutzer ändern, aber sie wird ggf. vom System überstimmt.

| Ebene | Funktion | Wirkung |

| Globale Richtlinie | Legt fest, welche Methoden erlaubt sind | Steuert das Angebot |

| Benutzerkontext | Zeigt registrierte Methoden | Steuert die tatsächliche Nutzung |

| Systembevorzugte Methode | Wählt automatisch die sicherste registrierte Methode | Überschreibt Benutzerpräferenzen |