Im Entra ID gibt es zwei Features, die „Mandantenübergreifende Synchronisation“ sowie „verbundene Organisation“ im Entitlement Management in der Berechtigungsverwaltung, die den Namen nach (zumindest in der deutschen Lokalisierung des Entra-Portals) eine ähnliche Funktion haben. Dass dem nicht so ist, liegt auf der Hand, sonst würde ich diesen kurzen Artikel nicht schreiben. Trotzdem führen so manche Bezeichnungen in der deutschen Lokalisierung ab und an zu Verwirrungen bei Benutzern.

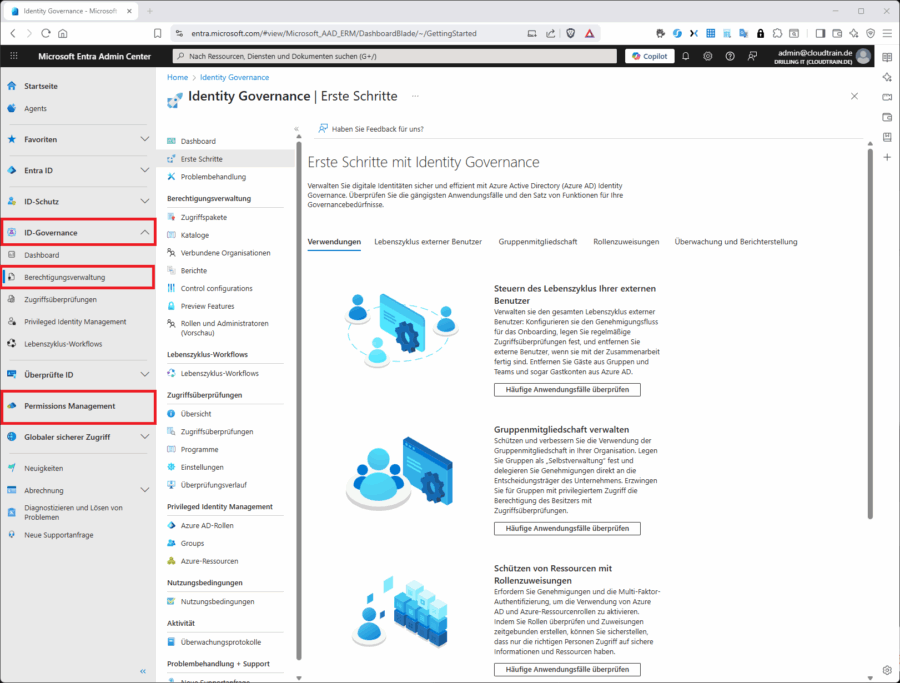

Das gilt z. B: auch für das „Berechtigungsmanagement“. Die Funktion taucht im deutsch lokalisierten Entra Portal zwei Mal auf. Ein Mal als „Berechtigungsverwaltung“ im Anschnitt „Entra ID / Identity Governance“ (das in diesem Artikel thematisierte „Entitlement Management“) sowie als Haupt-Produkt der Entra-Produktfamilie, hier als „Permissions Management“ in der deutschen Übersetzung (siehe Abbildung).

Verbundene Organisationen

Für das oben skizzierte Feature „verbundene Organisationen“ ist das Entitlement-Management unter ID-Governance von Bedeutung, zu deutsch „Berechtigungsverwaltung“. Diese dient ..

- der Verwaltung von Zugriffslebenszyklen für Gruppen, Apps, SharePoint etc.

- der Nutzung von Zugriffspaketen, Genehmigungsrichtlinien, automatischer Einladung von Gästen

, hat also den Fokus auf Governance, Self-Service und Automatisierung. Typische Funktionen sind ..

- Zugriffspakete erstellen

- Richtlinien definieren (Genehmigung, Ablauf, Rezertifizierung)

- Externe Organisationen einbinden (verbundene Organisationen)

- Delegation an Fachbereiche

Hier finden wir also auch die Funktion „verbundene Organisationen“.

Sie ermöglicht Benutzern aus externen Organisationen, Zugriff auf Zugriffspakete im Rahmen der Berechtigungsverwaltung im Selfservice „zu beantragen“.

Die Funktionsweise ist etwa so:

- Organisation A definiert Organisation B als „verbundene Organisation“.

- Benutzer aus Organisation B können Zugriff auf definierte Ressourcen (Gruppen, Apps, SharePoint) anfordern.

- Bei Genehmigung werden sie automatisch eingeladen und erhalten Zugriff.

- Zugriff kann zeitlich begrenzt und rezertifiziert werden.

Ein typisches Szenario könnte etwa so aussehen:

Ein Unternehmen arbeitet mit einem externen Partner zusammen. Die Partner-Mitarbeiter sollen Zugriff auf bestimmte Projektressourcen erhalten – gesteuert über Zugriffspakete und Genehmigungsrichtlinien.

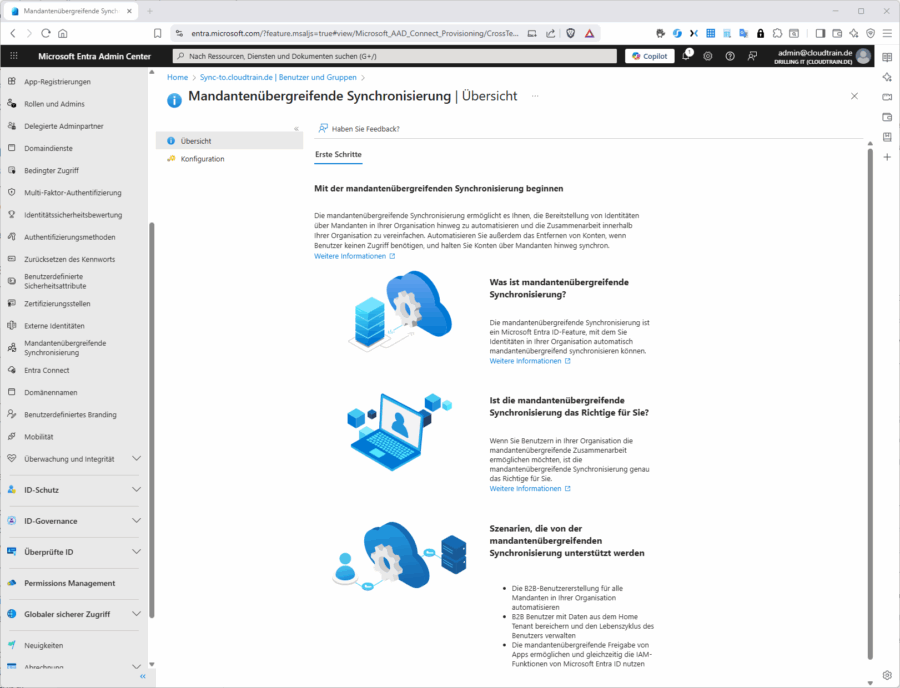

Mandantenübergreifende Synchronisation

Die Funktion Mandantenübergreifende Synchronisation hingegen ist ein Hauptmenüpunkt im Entra ID und dient der Automatisierte Bereitstellung und Verwaltung von Benutzeridentitäten über mehrere Mandanten hinweg – typischerweise innerhalb einer Organisation mit mehreren Entra-Mandanten. Verwechseln Sie diese Funktion nicht mit „Entra ID B2B“. Bei Entra ID B2B werden keine Konten synchronisiert, sondern Konten aus einem „anderen“ Mandanten (der nicht zu Ihrer Organisation gehört) mit dem Entra-Membership-Typ „Gast“ zu Zusammenarbeit eingeladen.

Die Mandantenübergreifende Synchronisation ..

- synchronisiert Benutzerkonten vom Quell- zum Zielmandanten.

- automatisiert das Erstellen, Aktualisieren und Löschen von B2B-Zusammenarbeitsbenutzern.

- Ermöglicht nahtlose Zusammenarbeit über Mandantengrenzen hinweg.

- Unterstützt Lebenszyklusmanagement (z. B. automatische Entfernung bei Austritt).

Ein typisches Szenario wäre Folgendes: ein Unternehmen mit mehreren Entra-Mandanten (z. B. für verschiedene Regionen) möchte, dass Mitarbeiter aus Mandant A automatisch in Mandant B verfügbar sind – inklusive Zugriff auf Ressourcen

Achtung: Hier ist der Punkt „automatisiert das Erstellen, Aktualisieren und Löschen von B2B-Zusammenarbeitsbenutzern“ möglicherweise etwas verwirrend, weil sich ja beide zu synchronisierende Mandanten unter Ihrer Kontrolle befinden, formal gesehen also keine B2B-Partner sind. Technisch gesehen behandelt Microsoft allerdings solche Konten, auch wenn die Benutzer aus einem anderen Mandanten derselben Organisation stammen, im Zielmandanten als B2B-Gäste (also userType=Guest), d. h.

- diese Gäste erhalten Zugriff auf Ressourcen im Zielmandanten – z. B. Teams, SharePoint, Apps.

- die Synchronisation erfolgt automatisiert über definierte Regeln und Konnektoren.

-

Die mandantenübergreifende Synchronisation synchronisiert Nutzer aus Mandanten, der selben Organisation.

Folgende Tabelle illustriert den Unterschied zwischen verbundenen Organisationen und der mandantenübergreifende Synchronisation.

| Merkmal | Mandantenübergreifende Synchronisation | Verbundene Organisation (Entitlement Management) |

|---|---|---|

| Zielgruppe | Interne Mandanten derselben Organisation | Externe Organisationen (Partner, Lieferanten) |

| Benutzerbereitstellung | Automatisch durch Synchronisation | Manuell durch Zugriffsanfrage und Einladung |

| Zugriffssteuerung | Durch Gruppenmitgliedschaft und Richtlinien | Durch Zugriffspakete und Genehmigungsprozesse |

| Lebenszyklusmanagement | Vollautomatisiert | Teilweise automatisiert (z. B. Ablauf, Verlängerung) |

| Typische Nutzung | Multi-Mandanten-Organisationen | B2B-Zusammenarbeit mit externen Partnern |

Entra Permissions Mangement

Das oben ebenfalls skizzierte Produkt „Entra Permissions Management“ ist eine Komponente der Entra-Produkt-Familie, welche extra lizensiert werden muss, wahlweise per Einzellizenz oder „Entra ID Suite“.

Hierbei handelt es sich um eine Cloud Infrastructure Entitlement Management (CIEM)-Lösung, die sich auf feingranulare Berechtigungen in Multi-Cloud-Umgebungen konzentriert. Die Lösung …

- unterstützt Azure, AWS und Google Cloud Platform (GCP)

- analysiert, welche Identitäten welche Berechtigungen tatsächlich nutzen

- erkennt übermäßige oder ungenutzte Berechtigungen

- hilft bei der Risikominimierung durch das Prinzip der minimalen Rechtevergabe (Least Privilege)

Allerdings stellt Microsoft Entra Permissions Management zum 1. Oktober 2025 vollständig ein, daher muss das Produkt hier nicht weiter ausgeführt werden.

In der deutschen Übersetzung wird „Entitlement Management“ leider oft als „Berechtigungsverwaltung“ übersetzt – genauso wie „Permissions Management“. Das führt zu Missverständnissen, obwohl es sich um zwei unterschiedliche Konzepte handelt:

Diese Tabelle hingegen zeigt den Unterschied zischen „Entra ID / ID Governance / Berechtigungsverwaltung“ und „Entra / Permissions Mangement“.

| Merkmal | Identity Governance (Entitlement Management) | Permissions Management (CIEM) |

|---|---|---|

| Zielgruppe | Benutzer & Gäste | Cloud-Identitäten & Workloads |

| Fokus | Zugriffspakete, Genehmigungen, Lebenszyklen | Sicherheitsanalyse, Least Privilege |

| Technologie | Microsoft 365, Azure AD, SharePoint etc. | Azure, AWS, GCP |

| Typische Nutzung | Projektzugriff, Partnerintegration | Sicherheitsüberwachung, Compliance |

| Deutsche Bezeichnung | Berechtigungsverwaltung | Berechtigungsverwaltung |