Im Zusammenhang mit der Registrierung von so genannten Unternehmensanwendungen im Entra ID spielt das Konzept der „Einwilligung“ (Consent) eine wichtige Rolle. Es geht dabei um Berechtigungen, welche die Applikation für den Zugriff auf/über die Graph-API (und/oder andere von der Microsoft Identity Platform unterstützte APIs) auf die Daten des Entra-Nutzer hat, der sich bei der Unternehmensanwendung authentifiziert. Hierbei sind zwei Konfigurationseinstellungen „Benutzereinwilligung“ und „Administratoreinwilligung“ zu unterscheiden. „Was ist was“ ist dabei eine in meinen Kursen häufig gestellte Frage.

Lassen Sie mich dazu etwas ausholen: In Microsoft Entra ID spielt die Verwaltung von Unternehmensanwendungen und deren Berechtigungen eine zentrale Rolle. In diesem Zusammenhang möchte ich zunächst klären, was genau Microsoft eigentlich unter dem Begriff Unternehmensanwendungen versteht.

Unternehmensanwendungen in Microsoft Entra ID sind „registrierte“ Anwendungen, die mit Ihrem Mandanten interagieren. Das können sein:

- SaaS-Anwendungen von Drittanbietern, z. B. Salesforce, ServiceNow, Dropbox, die Entra ID zur Authentifizierung nutzen.

- Eigene Anwendungen, die Sie selbst in Azure hosten oder entwickeln wie z. B. Web-Apps, APIs, mobile Apps.

- Apps aus anderen Mandanten, denen Sie Zugriff auf Ressourcen in ihrem Mandanten gewähren (Cross-Tenant Access).

Sie erscheinen im Entra-Portal unter „Unternehmensanwendungen“, sobald sie entweder:

- von einem Benutzer autorisiert wurden,

- von einem Admin hinzugefügt wurden,

- oder über App-Galerie/SSO integriert wurden.

Diese Begriffe beziehen sich dann auf die Zustimmung zur Verwendung von Berechtigungen, die eine App beim Zugriff auf Microsoft Graph oder andere APIs benötigt. Im Einzelnen bedeutet:

- Benutzer-Einwilligung: Ein normaler Benutzer kann einer App Zugriff auf seine eigenen Daten gewähren (z. B. Kalender, E-Mail). Beispiel: Eine Drittanbieter-App fragt nach Zugriff auf „Mail.Read“. Der Benutzer kann zustimmen, wenn die Richtlinien das erlauben. Voraussetzung dazu ist, dass die betreffende Entra-Richtlinie Benutzer-Einwilligungen erlaubt.

- Administrator-Einwilligung: Ein Admin kann einer App Zugriff auf Daten für alle Benutzer im Mandanten gewähren. Beispiel: Eine App benötigt „Mail.Read“ für „alle Benutzer“. Dies kann nur ein Admin genehmigen. Die Funktion wird häufig in Multi-Tenant-Apps oder Service-Accounts verwendet.

Benutzer-Einwilligung

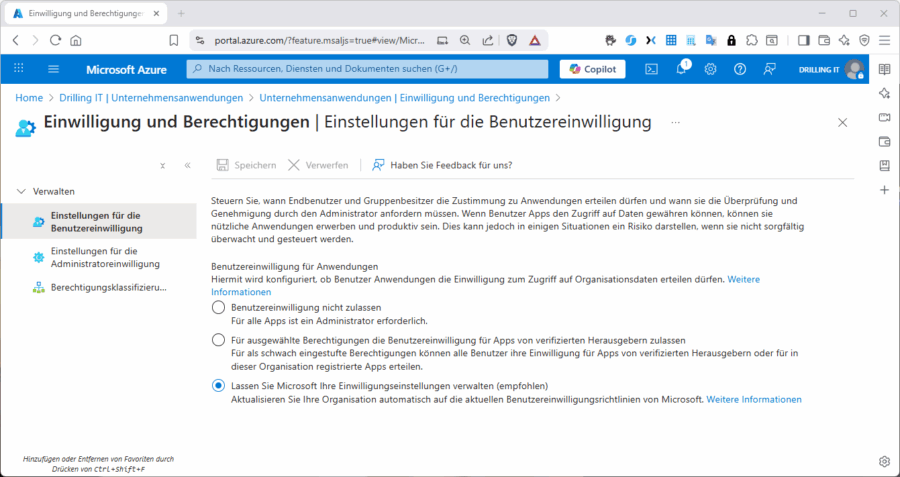

Seit dem 16. Juli 2025 lautet die Default-Einstellung bei der Benutzereinwilligung: „Lassen Sie Microsoft Ihre Einwilligungseinstellungen verwalten (empfohlen)“. Wenn Sie die Benutzereinwilligung nicht zulassen, ist für jede Anfrage eine Unternehmensanwendungen für jede Benutzer eine explizite Administratoreinwilligung erforderlich.

Die Default-Einstellung der „Benutzereinwilligung“.

Die Default-Einstellung der „Benutzereinwilligung“.

Hintergrund der Neuerung: Microsoft hat mit dem Update MC1097272 die Standard-Einwilligungseinstellungen für Entra ID geändert, um die Sicherheit zu erhöhen. Ziel war es, die Benutzereinwilligung für Drittanbieter-Apps einzuschränken, insbesondere wenn diese sensible Berechtigungen wie Zugriff auf Dateien oder Verzeichnisse anfordern. Die neue Standardoption bedeutet: Microsoft entscheidet automatisch, ob eine App Benutzereinwilligung erhalten darf, basierend auf: Admins können diese Einstellung überschreiben, z. B. durch:

Was bedeutet die Neuerung für Sie als Admin?

Ändern Sie nichts an ihrer bisherigen Konfiguration ist seit Juli 2025 die Microsoft-gesteuerte Einwilligungsverwaltung aktiv. Das kann zu folgenden Effekten führen:

- Benutzer können nicht mehr wie gewohnt Apps autorisieren, wenn Microsoft die App oder deren Berechtigungen als riskant einstuft.

- Es kann zu Unterbrechungen bei App-Zugriffen kommen, wenn z. B. ISVs (Independent Software Vendors) nicht verifiziert sind.

- Prüfen Sie daher, ob Sie den Admin-Einwilligungs-Workflow aktivieren oder eigene Richtlinien definieren möchten.

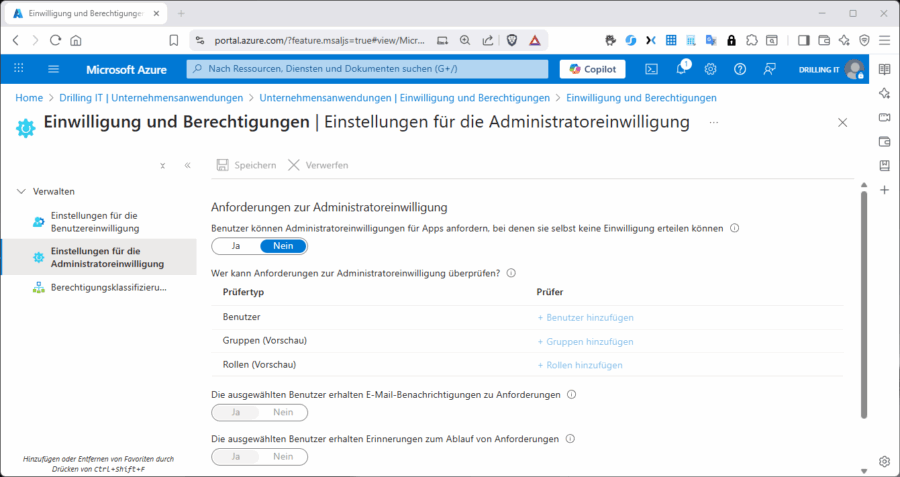

Administrator-Einwilligung

Bei den Einstellungen für die „Administrator-Einwilligung“ geht es darum, ausgewählten Benutzern/Gruppe zu erlauben, Administratoreinwilligungen für Apps anzufordern, für die sie selbst keine Einwilligungen erteilen können. Damit kein ein Admin einer App Zugriff z. B. auf Daten für „alle Benutzer“ im Mandanten gewähren.

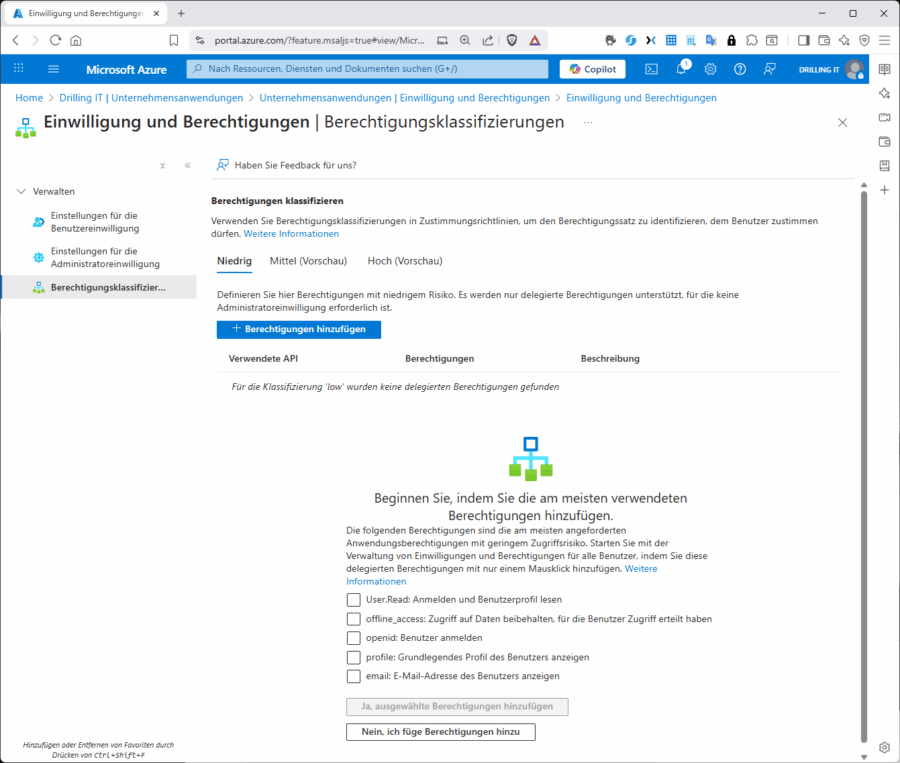

Berechtigungsklassifizierung

Zudem hat Microsoft am 03. März 2025 eine dritte Option „Berechtigungsklassifizierung“ eingeführt. Die Funktion erlaubt es Administratoren,“ delegierte Berechtigungen“ (also solche, die keine Admin-Einwilligung erfordern) nach ihrem Risikoniveau beim Zugriff auf die Graph-API zu klassifizieren:

- Niedrig: z. B. „User.Read“

- Mittel(Vorschau): z. B. „Mail.Read“

- Hoch(Vorschau): z. B. „Directory.ReadWrite.All“

Diese Klassifizierungen können dann in „Einwilligungsrichtlinien“ verwendet werden, um zu steuern, welche Berechtigungen Benutzer genehmigen dürfen – und welche nicht.

Fazit

Interessant ist letztendlich das Zusammenspiel der geschilderte Funktionen, welches die folgenden Tabellen illustrieren:

| Begriff | Bedeutung | Wer entscheidet? | Beispiel |

|---|---|---|---|

| Benutzer-Einwilligung | Zustimmung für Zugriff auf eigene Daten | Benutzer | Zugriff auf Kalender |

| Admin-Einwilligung | Zustimmung für Zugriff auf Daten aller Benutzer | Admin | Zugriff auf alle E-Mails |

| Berechtigungsklassifizierung | Risiko-Level der angeforderten Berechtigung | Microsoft & Admin | „Directory.ReadWrite.All“ = Hoch |

| Einstellung | Wirkung | Wer darf zustimmen? |

|---|---|---|

| Benutzereinwilligung deaktiviert | Benutzer können keine Apps autorisieren | Nur Admins |

| Admin-Einwilligung erlaubt | Admins können Apps für alle oder bestimmte Gruppen autorisieren | Globaler Admin oder delegierter Admin |

| Admin-Einwilligungs-Workflow aktiviert | Benutzer können Einwilligungsanfragen stellen | Admins erhalten Anfrage zur Prüfung |